今回は、Workspace ONE のモバイルSSOで生体認証を使った認証を試してみようと思います。

このモバイルSSO(Apple版)を行うには、iOS 13以降のOSが必要なためご注意ください。

参考ドキュメントはこちら

認証方法の設定

まず、Workspace ONE Accessの管理コンソールにアクセスし、[統合]-[認証方法]の順に移動し、[モバイルSS(Apple版)]の構成をします。

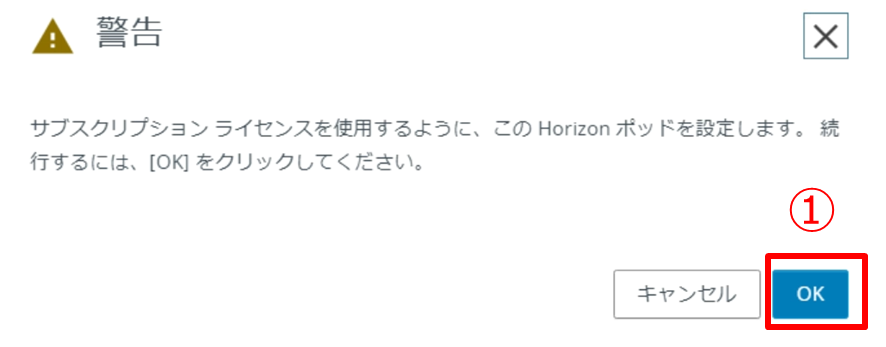

[証明書アダプタを有効にする]のトグルボタンをオンにします。

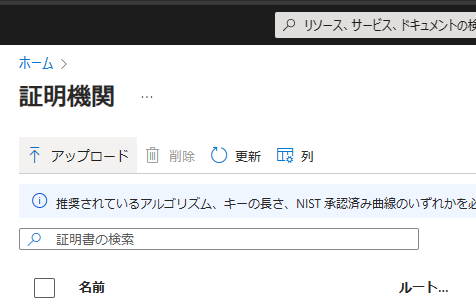

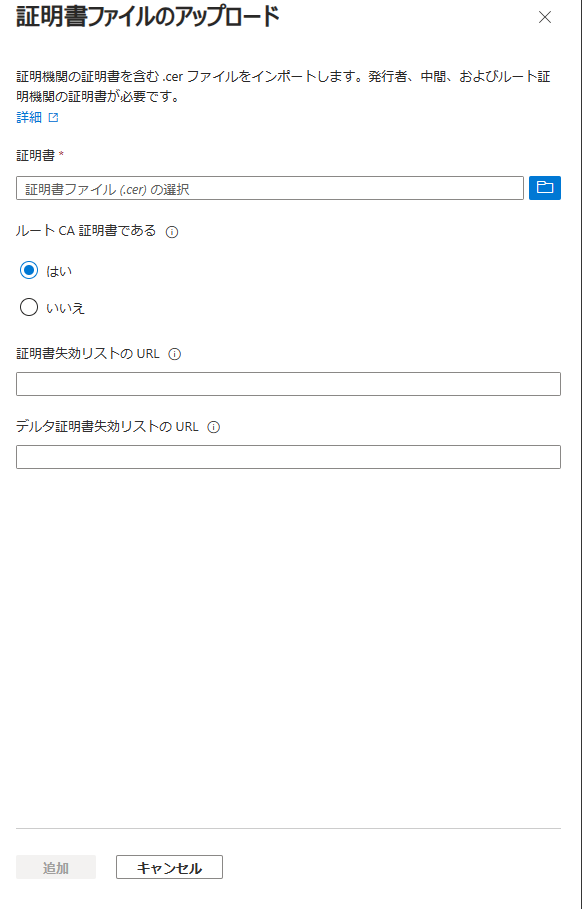

次に、[ルートおよび中華CA証明書]をアップロードします。今回は、Workspace ONE UEMの証明書をアップロードしています。[ユーザーIDの検索順序]は、"UPN | サブジェクト"を選択します。

※Workspace ONE UEMの証明書を使用する場合は、UPN | サブジェクトにする必要があります。

[デバイス認証タイプ]にて"生体認証"を選択し、[保存]をクリックします。

モバイルSSO(Apple版)の状態が有効になりました。

ID プロバイダに、認証方法を追加します。[統合]-[ID プロバイダ]の順に移動し、任意のID プロバイダを編集します。

[モバイルSSO(Apple版)]を選択し、[保存]をクリックします。

以上で認証方法の設定は終了です。

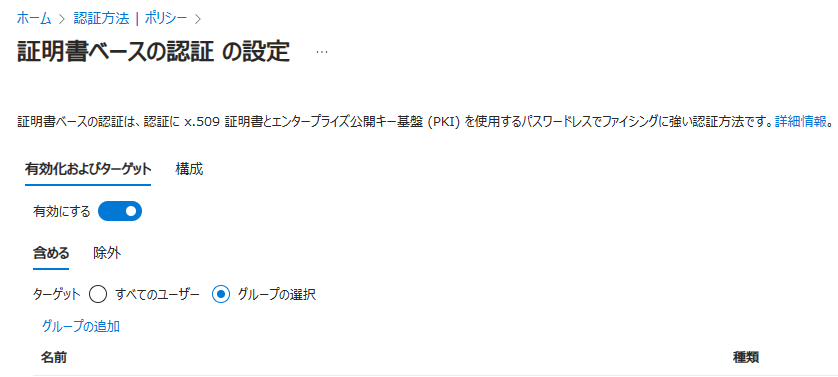

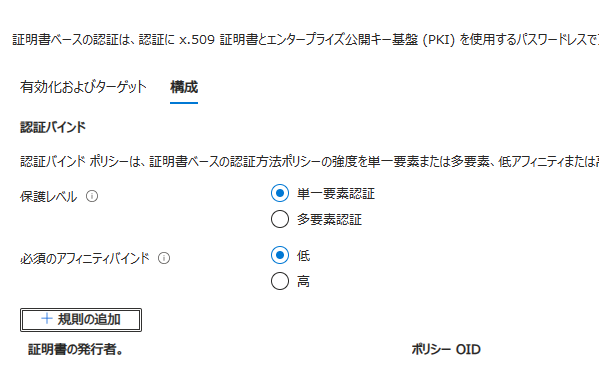

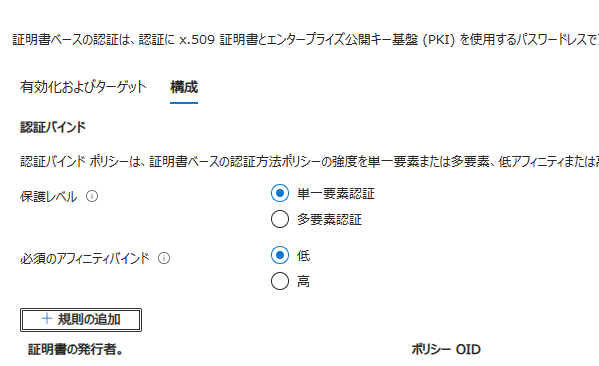

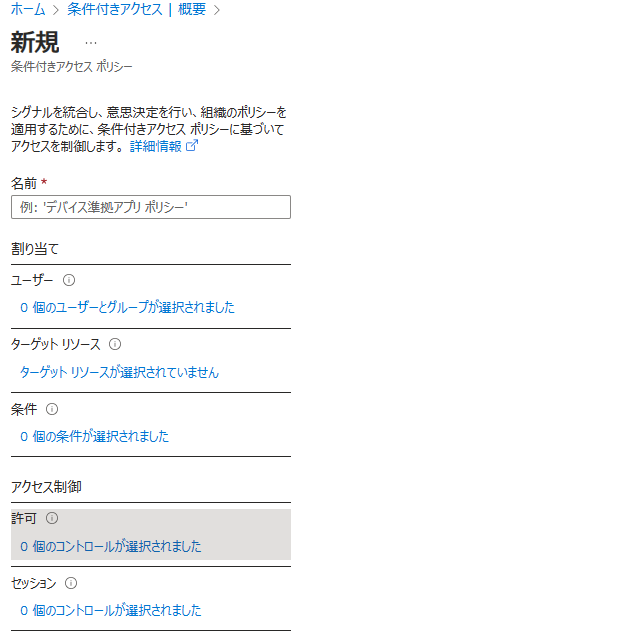

アクセスポリシー設定

作成した認証方法をアクセスポリシーに設定していきます。

今回は事前に用意してあるWebアプリケーションとして、動作テストに使用できるRSA SAML TESTを事前に用意してあります。

アクセスポリシーを作成していきます。[リソース]-[ポリシー]の順に移動し、[ポリシーを追加]をクリックします。

任意の[ポリシー名]を入力します。[適用先]にRSA SAML TESTを選択し、[次へ]をクリックします。

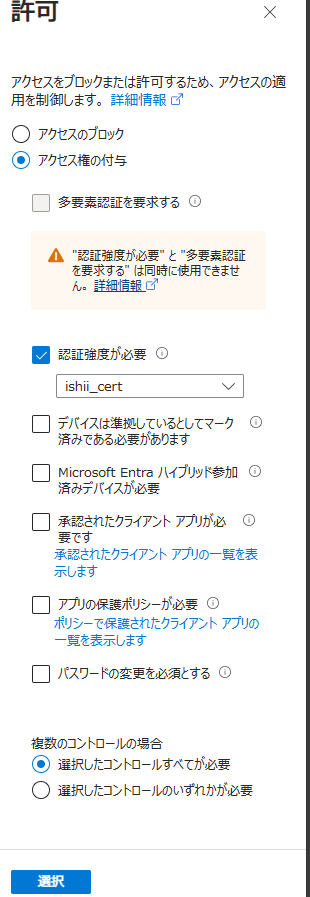

[ポリシー ルールを追加]をクリックして、アクセスポリシーの構成をします。

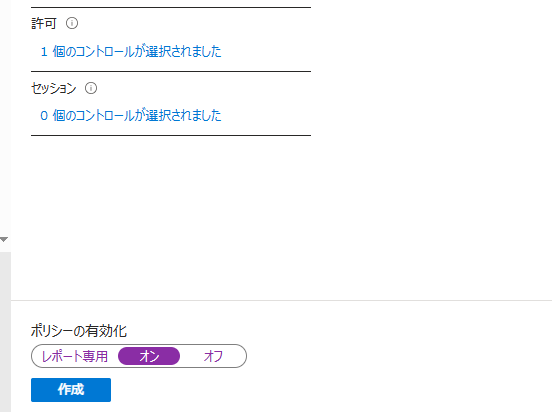

[ユーザーは次を使用して認証することができます]にて"モバイルSSO(Apple版)"を選択し、[保存]をクリックします。

[次へ]をクリックします。

設定した内容を確認し[保存]をクリックします。

以上でアクセスポリシーの設定は完了です。

プロファイルの構成

Workspace ONE UEMの管理コンソールからデバイスに割り当てるプロファイルを構成します。

[リソース]-[プロファイル&ベースライン]-[プロファイル]の順に移動し、[追加]-[プロファイルの追加]の順にクリックします。

[デバイス プロファイル]をクリックします。

任意のプロファイル名を入力し、SCEP右横にある[追加]をクリックします。

SCEPの設定をします。

資格情報ソース:AirWatch 認証局

認証局:AirWatch Certificate Authority

証明書テンプレート:Single Sign-On

シングル サインオン拡張機能横の[追加]をクリックし、拡張機能を構成します。構成後、画面右下の[次へ]をクリックします。

機能拡張タイプ:WS1 Access

このプロファイルの割り当て設定をして[保存して公開]をクリックします。

以上でプロファイルの構成は完了です。

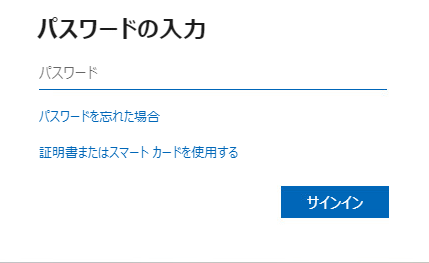

アクセス確認

対象のデバイスからアクセス確認をします。

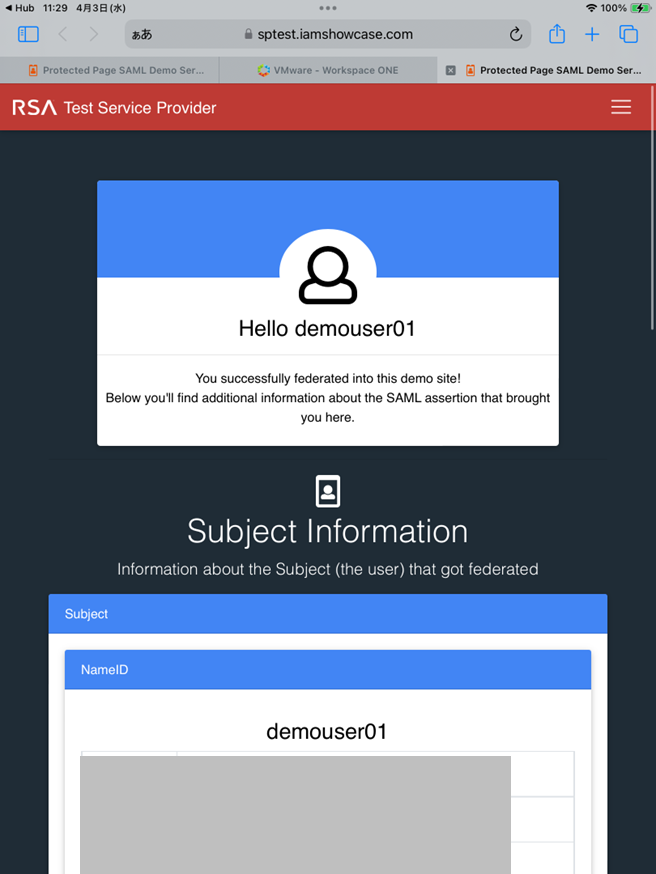

Intelligent hubにあるRSA SAML TESTをタップします。

認証でTouch IDが使用されていることが確認できます。

Touch IDを使用すると無事RSA SAML TESTにアクセスできたことが確認できます。

以上でモバイルSSOで生体認証を使った認証は終了です。

SSOで生体認証がしようできるのはより一層便利に利用できるようになるので良いアップデートだなと思いました。