今回は、VMwareでは全くないですがMicrosoftのEntra IDの条件付きアクセスについて確認したので備忘録としてあげて行こうかと思います。

前提として証明書機関としてAD CSを準備し、クライアント端末にユーザー証明書をインストールしていることを前提としています。

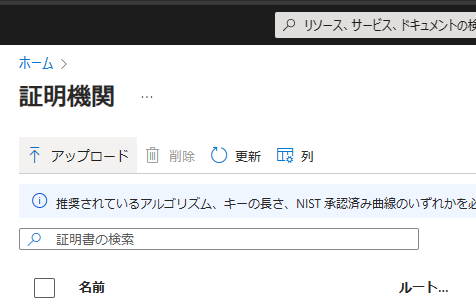

まず、エクスポートした証明書ファイルのアップロードをするため、Microsoft Entra 管理センターにアクセスします。

画面上部の真ん中にある検索窓で"証明書"と入力し、サービスを起動します。証明機関のサービスで[アップロード]をクリックします。

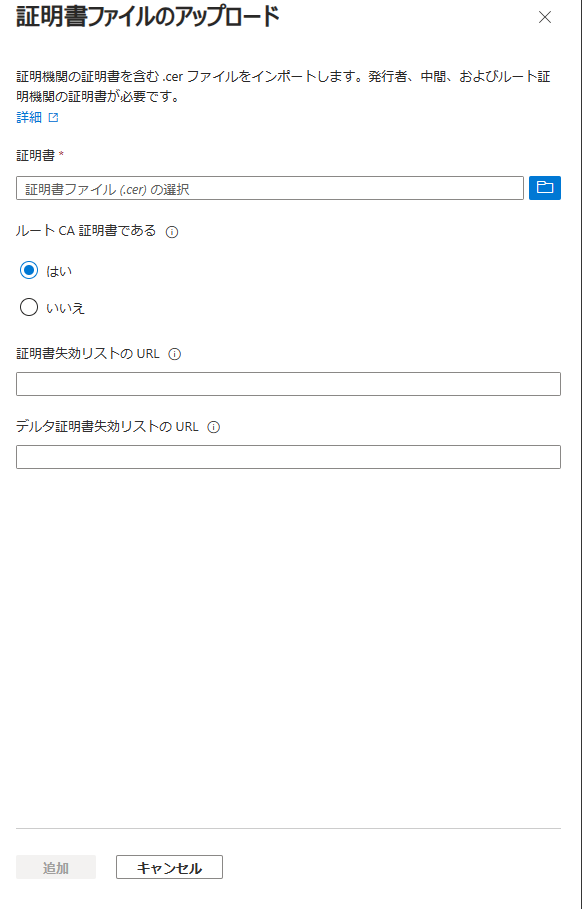

対象の証明書をアップロードし、「証明書失効リストのURL」と「デルタ証明書失効リストのURL」を入力し、[追加]をクリックします。

※URLは入力しなくても追加できますが、失効させた証明書を使用してもアクセスできてしまいます

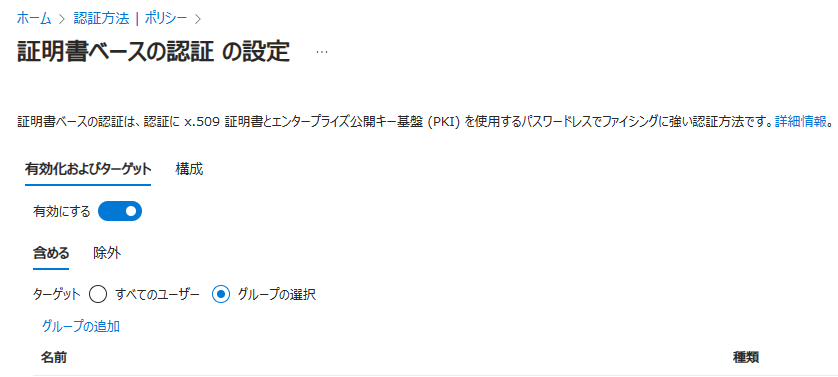

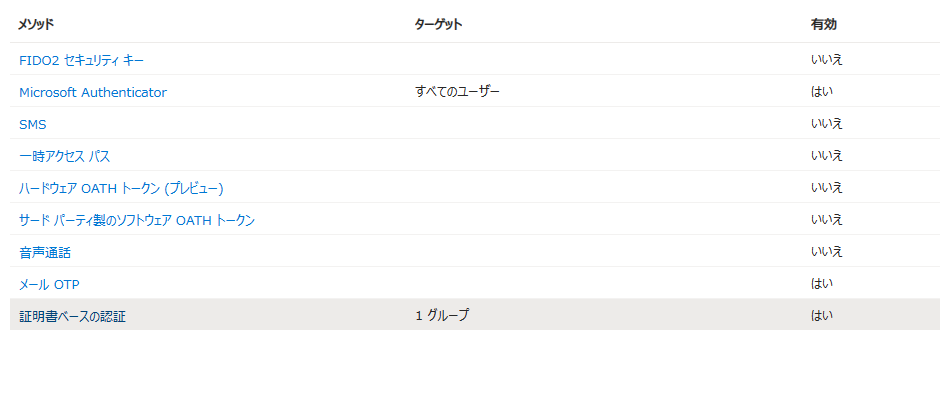

続いて証明書認証を有効化します。[保護]-[認証方法]-[証明書ベースの認証]の順にクリックします。

[有効にする]のトグルボタンをオンにします。今回は一部のグループにだけ有効化したいため、ターゲットを[グループの選択]にし、対象のグループを選択しています。

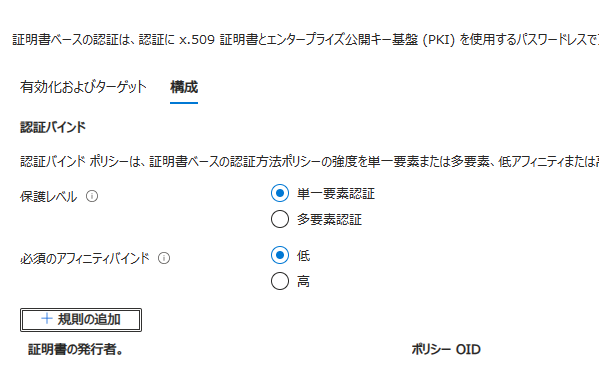

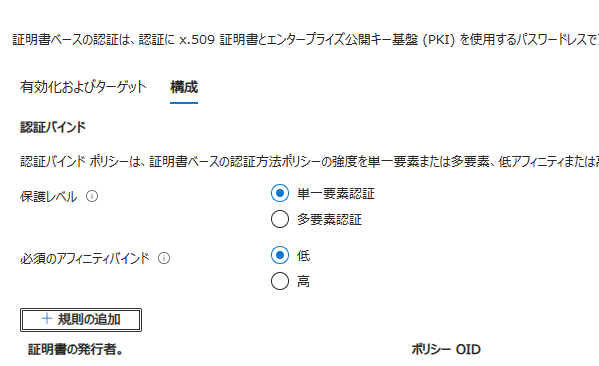

[構成]タブに移動します。[規則の追加]をクリックします。

[証明書の発行者]にチェックを入れ、対象の証明書の発行者識別子を選択します。[認証強度]や[アフィニティ バインド]を任意の値で設定し、[追加]をクリックします。その後、証明書ベースの設定画面で[保存]をクリックします。

無事証明書ベースの認証が有効化されたことを確認します。

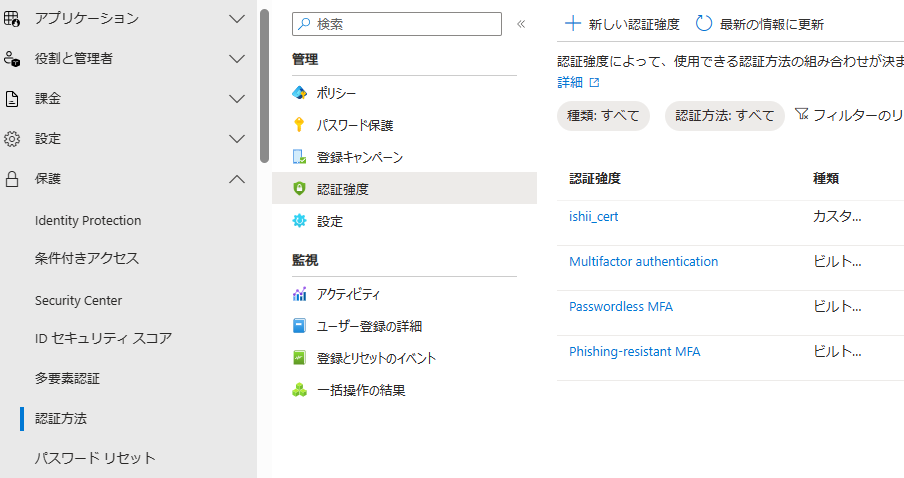

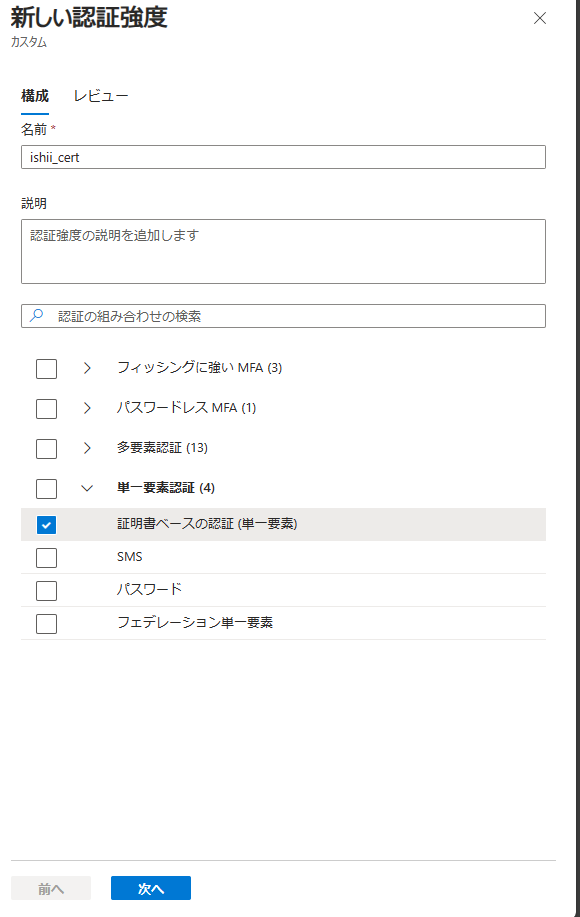

続いて認証強度の設定をします。[保護]-[認証方法]-[認証強度]の順にクリックします。[新しい認証強度]をクリックします。

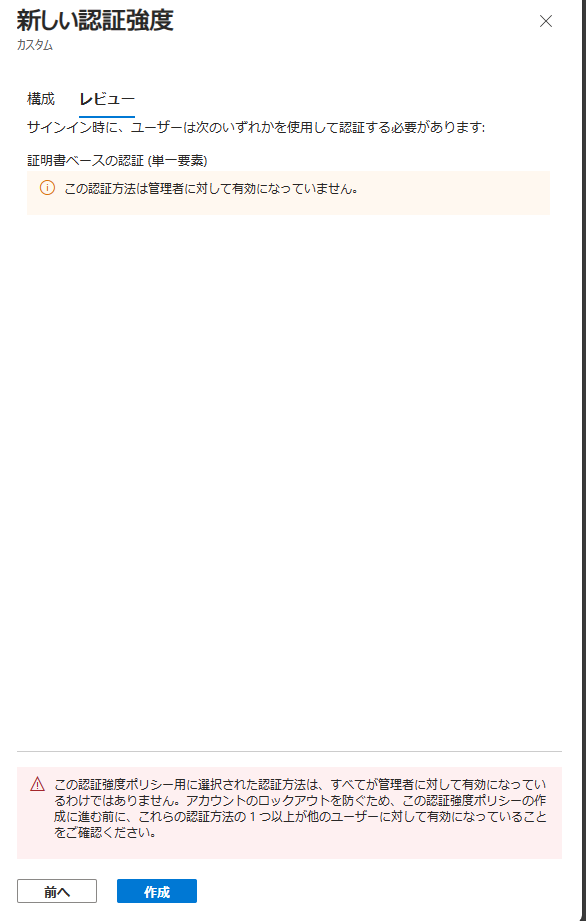

任意の[名前]を入力します。今回は、証明書による単一での認証をさせたいため[証明書ベースの認証(単一要素)]にチェックを入れ、[次へ]をクリックします。

[作成]をクリックします。

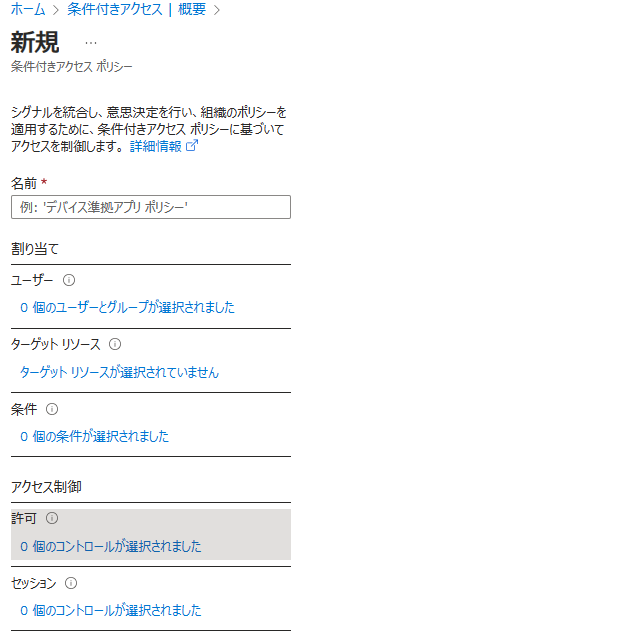

続いて条件付きアクセスの設定をします。[保護]-[条件付きアクセス]の順にクリックします。[新しいポリシーを作成する]をクリックします。

[割り当て]で対象の割り当てを選択します。今回はMicrosoft 365にWindowsデバイスでアクセスするユーザーに対して設定をしています。

その後[許可]下の青字をクリックします。

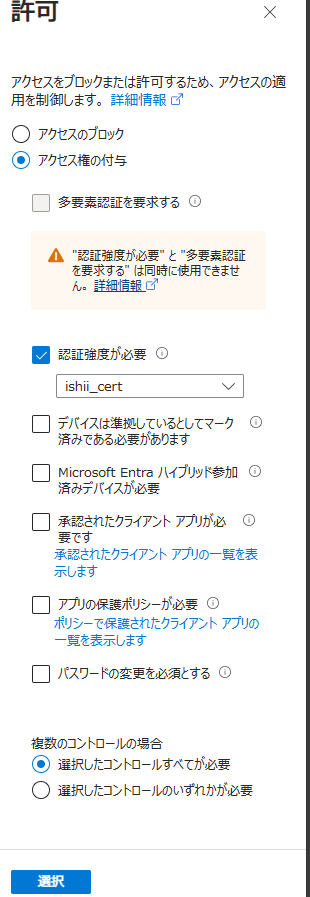

[認証強度が必要]を選択し、先ほど作成した認証強度を選択します。[選択]をクリックします。

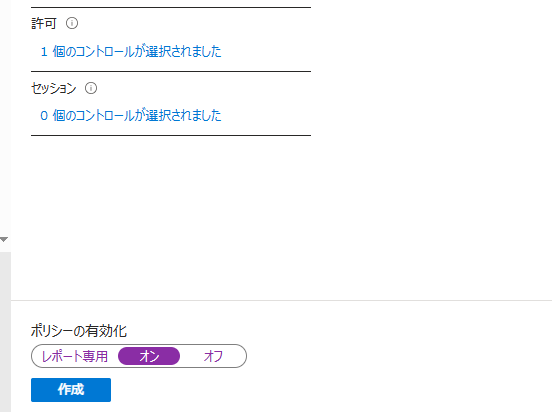

[ポリシーの有効化]をオンにし、[作成]をクリックします。

以上で設定は完了です。

これからアクセス制御の確認をしていきます。まず、ユーザー証明書をインストールしてある対象の端末から確認します。

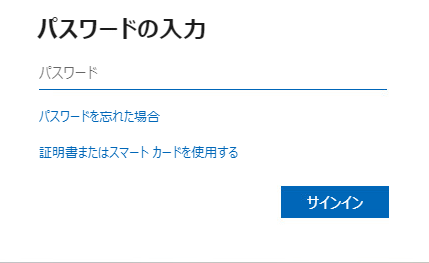

Microsoft 365のログインページにてユーザー名を入力し、[次へ]をクリックします。

[証明書またはスマートカードを使用する]をクリックします。

画面上部に証明書選択画面が表示されるため選択し、[OK]をクリックします。

ログイン出来ました!

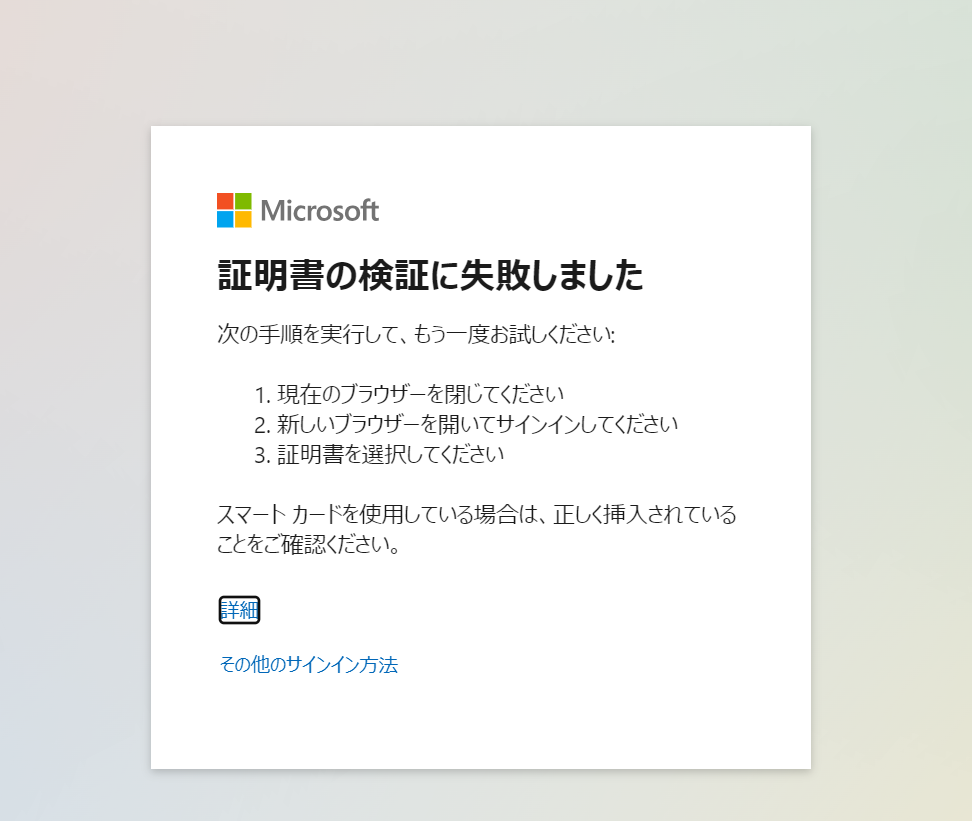

証明書をインストールしていないデバイスからアクセスしようとするとこのように失敗します。

以上で、証明書を使った条件付きアクセスを終了します。