今回は、Workspace ONEにMoblie Threst Defenseが必要なのかといったところをまとめて行こうかと思います。

Moblie Threst Defenseとは

Mobile Threst Defenseは、モバイルデバイス向けのセキュリティ機能です。

マルウェアやフィッシングなどのサイバー攻撃からモバイルデバイスを防御する目的で導入します。

なぜMobile Threst Defenseが必要なのか

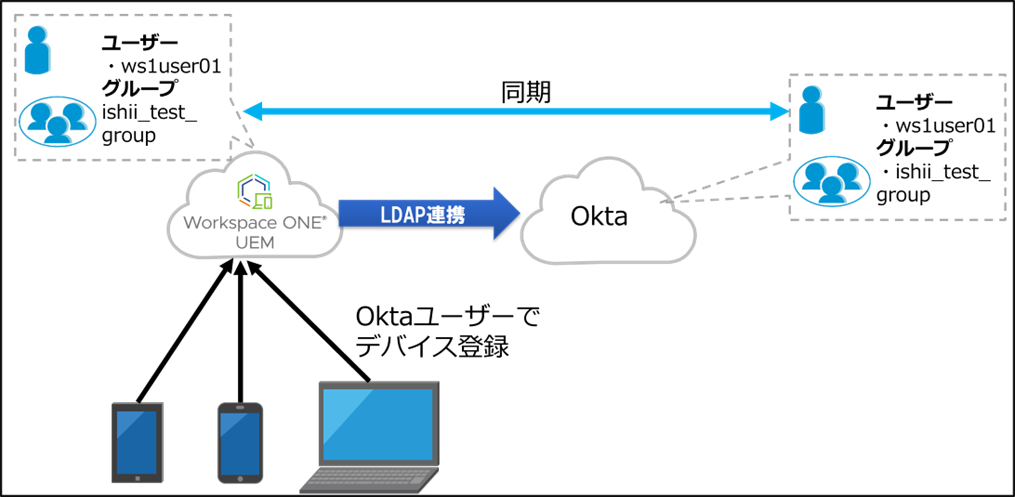

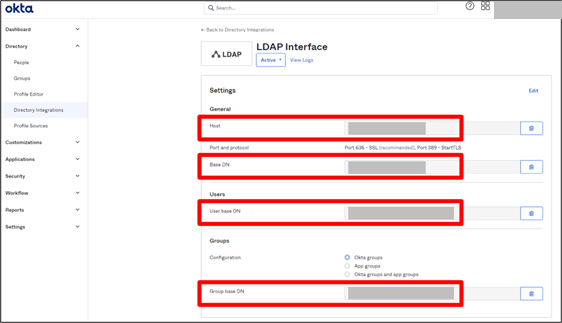

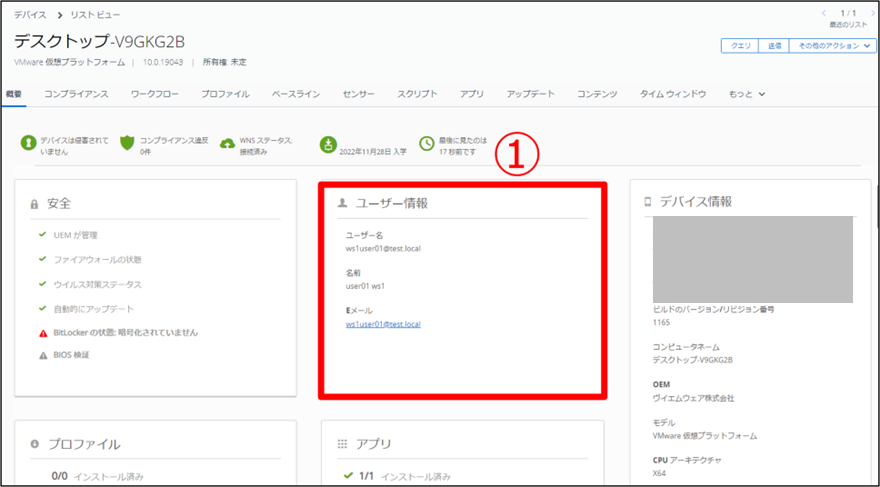

従業員が利用するデバイスは、今までWorkspace ONEのようなデバイスを管理する製品で一括管理していました。

Workspace ONEのプロファイル機能によって業務に関係ない設定を制限したり、順守ポリシーを使用することでデバイスが企業の求めている状態でない場合、アプリケーションへのアクセスを制限することでセキュリティを守っていました。また、デバイスを紛失してしまった場合、Workspace ONEの管理コンソールからリモートワイプをすることで、デバイスの情報を削除して、企業情報をデバイスから削除するといったことも可能です。

ただし、メールやSMSを利用したフィッシングなどのサイバー攻撃などをWorkspace ONE UEMを使用して防御することはできません。また、実際にデバイスの順守状態がわかっても、そのデバイスがどのような脅威があるのか正確にはわかりません。

Workspace ONEにMTDを導入することで、Workspace ONEだけでは対応できなかったモバイルデバイスの脅威対策をすることができます。

つまりMDM製品だけ導入・MTD製品だけ導入というわけでなく、今後はMDM+MTDでモバイルデバイスを守っていく必要があります。

Workspace ONE Mobile Threst Defense

Workspace ONEには、アドオン機能にはなりますがこのMTD機能を提供するWorkspace ONE Mobile Threst Defenseがあります。このMobile Threst Defenseは、市場のリーダーでもあるLookoutを基盤としています。他のMTD製品と比較した際に大きな特徴としてあるのが、セキュリティアプリケーションをインストールする必要がないことです。Workspace ONE Intelligent Hubに内包されているため、Workspace ONEを利用しているユーザーは、何も意識することなく利用することが可能です。

Workspace ONE×Mobile Threst Defense

Workspace ONEを使用しながら、Mobile Threst Defenseを使用することにより、Mobile Threat Defenseで検知したリスクを元に、自動化アクション等を実行することができます。

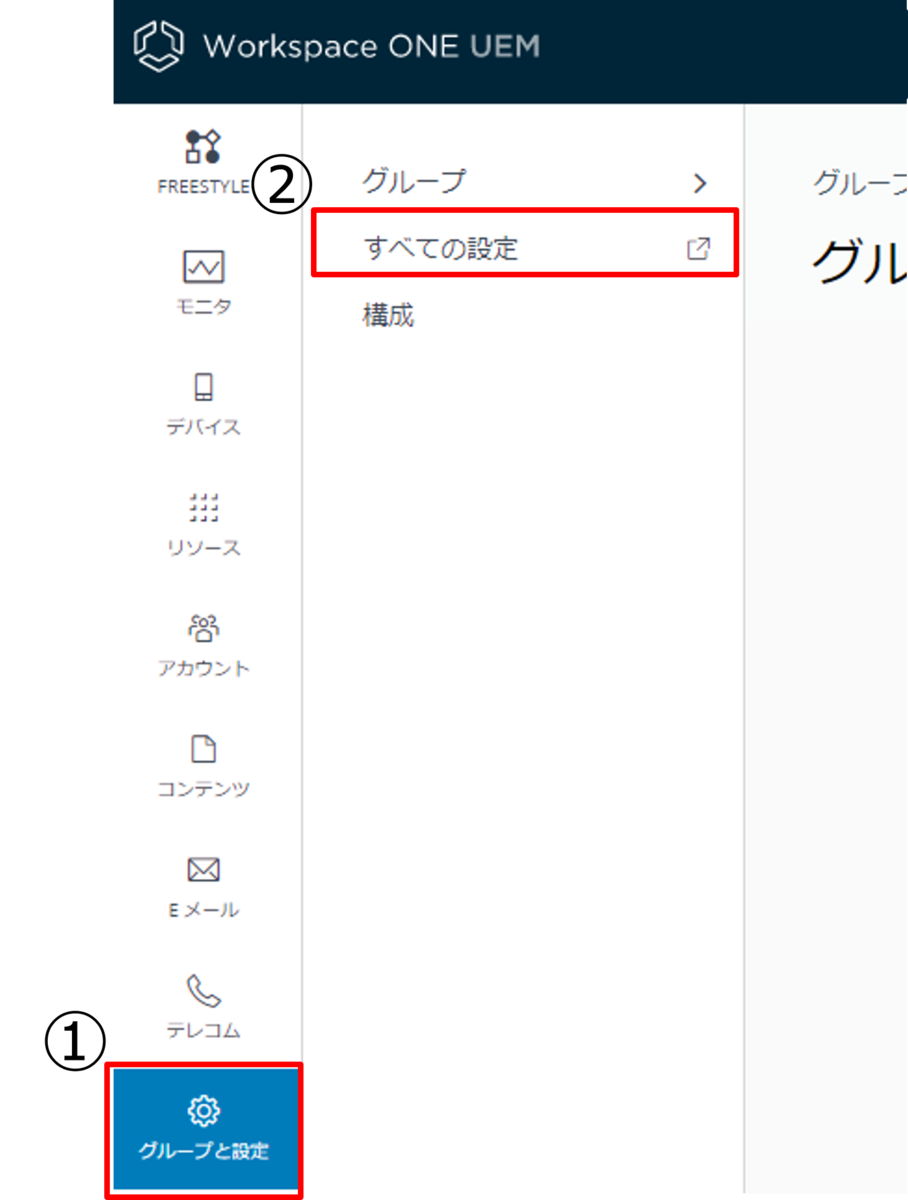

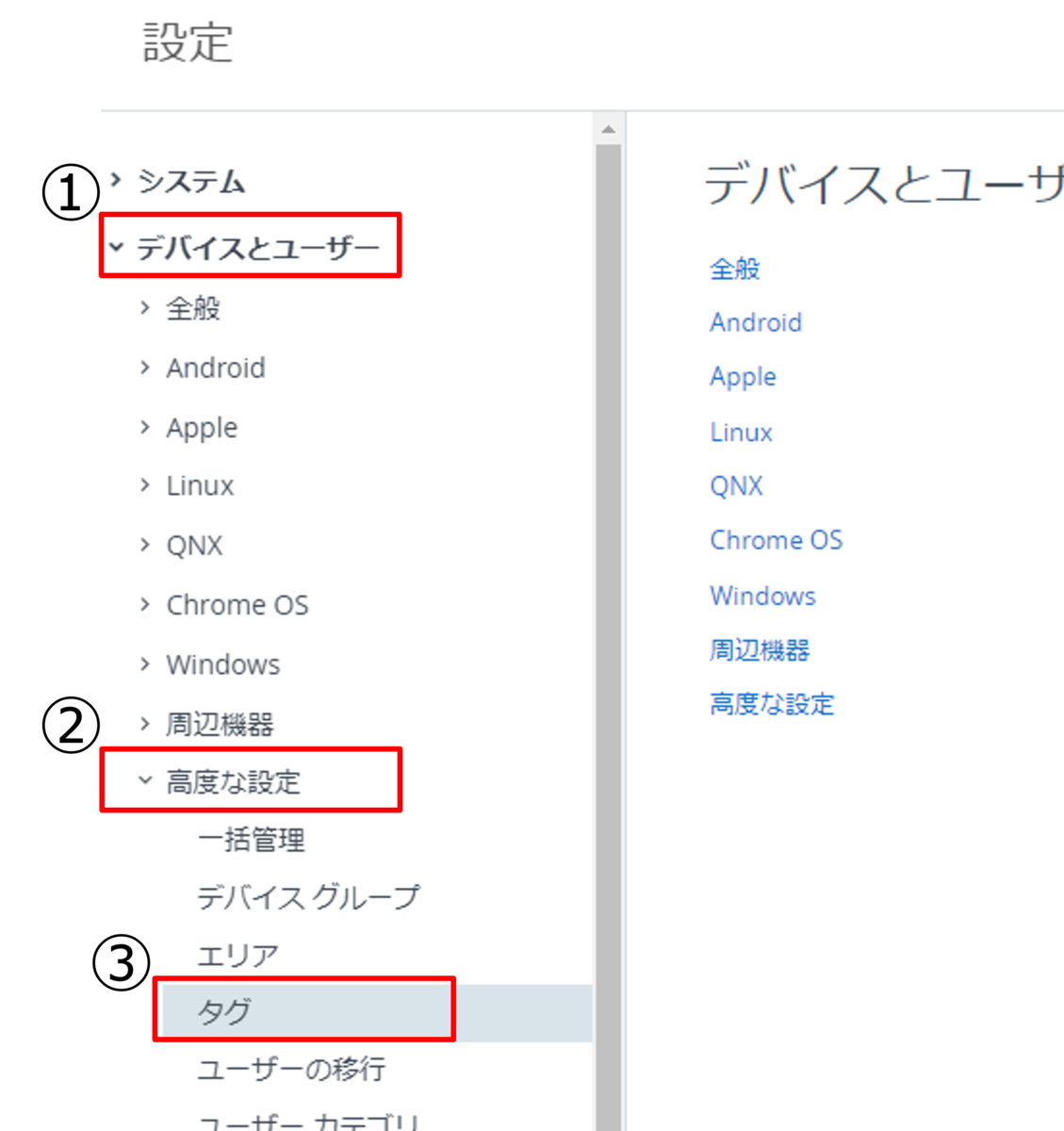

例えば、Mobile Threat Defenseで低リスクの脅威を検知された場合は、デバイスタグ付けされます。そのデバイスタグを元にWorkspace ONE Intelligenceで自動化フローを作成することができます。

まとめ

昨今、在宅勤務等によりPCなどにセキュリティ製品を導入するケースが増えてきたかと思います。ただし、業務で利用するデバイスはPCだけではなくなってきました。PCと同様にモバイルデバイスにもセキュリティ製品を導入し防御する必要があるかと思います。